新闻动态

- 发布日期:2025-07-20 04:15 点击次数:173

近日,知名第三方安全研究机构Binarly透露,该机构在多款技嘉主板UEFI固件中发现多个系统管理模式 (SMM) 标注漏洞。

有些读者朋友可能不理解什么是“系统管理模式 (SMM) 标注漏洞”?为了帮助读者深入理解后文,下面小编简单介绍一下:

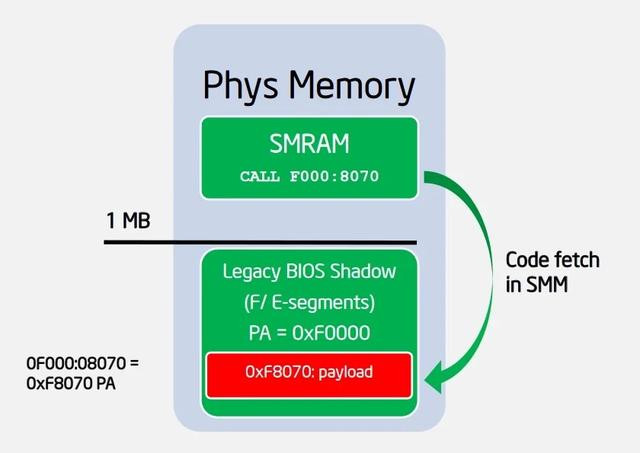

其中,英文单词“SMM”是“System Management Mode”的缩写,“系统管理模式标注漏洞”是指一类存在于计算机系统管理模式中的安全漏洞。SMM是一种特殊的CPU模式,旨在处理低级系统底层操作,通常具有较高的特权,可用于处理系统级功能,如电源管理、硬件控制等。

由于其拥有高权限和各种特殊性,一旦存在漏洞,就可能被恶意攻击者利用,造成严重的安全后果。

具体而言,UEFI定义了操作系统和平台固件之间的接口,UEFI可以使用系统管理模式直接与硬件交互。恶意攻击者可以利用其中一个或多个漏洞来提升权限,在UEFI支持的处理器的SMM环境中执行任意代码。

请注意:系统管理模式标注漏洞是一种安全漏洞的类型,而不是具体指某个单一的安全漏洞。

具体而言,Binarly在技嘉主板固件中,主要发现了以下4个安全漏洞:

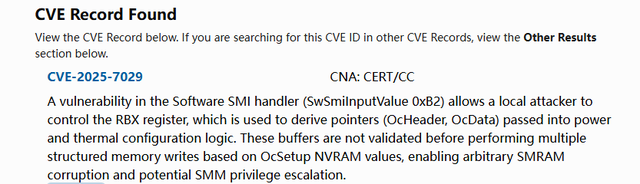

1、CVE-2025-7029:在未严格验证、检查的情况下使用寄存器,可允许攻击者控制电源和热配置逻辑函数所中使用的指针,从而导致任意SMRAM写入,安全等级评分为8.2分,属于高危漏洞。

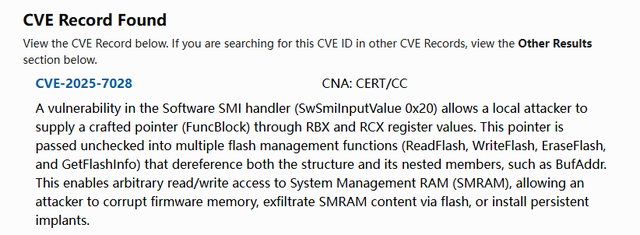

2、CVE-2025-7028:对源自RBX和RCX的函数指针结构缺乏必要验证,使得攻击者能够通过FuncBlock控制关键的闪存操作,影响诸如ReadFlash(读取闪存)、WriteFlash(写入闪存)、EraseFlash(擦除闪存)和GetFlashInfo(获取闪存信息)等函数,安全等级评分为8.2分,属于高危漏洞。

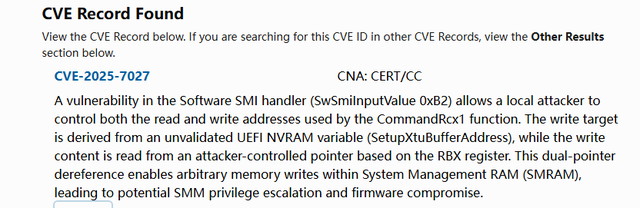

3、CVE-2025-7027:该漏洞存在于软件SMI处理程序(SwSmiInputValue 0xB2)中,允许本地攻击者控制CommandRcx1函数所使用的读写地址。

写入目标地址源自未经验证的UEFI NVRAM变量(SetupXtuBufferAddress),而写入内容则基于RBX寄存器从攻击者控制的指针读取。这种双重指针解引用可实现系统管理内存(SMRAM)中的任意写入,从而可能导致SMM权限提升和固件入侵。安全等级评分为8.2分,属于高危漏洞。

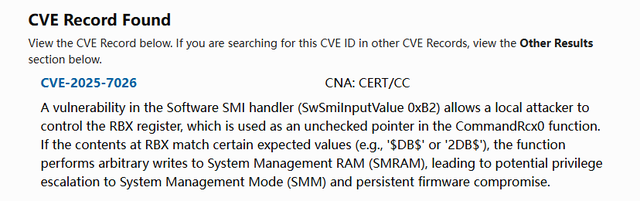

4、CVE-2025-7026:在软件SMI处理程序(SwSmiInputValue 0xB2)中,本地恶意攻击者可通过控制RBX寄存器,利用CommandRcx0函数未对该寄存器值作校验的缺陷,将其作为指针进行恶意操作,安全等级评分为8.2分,属于高危漏洞。

如果RBX指向的内存内容符合特定预期值,该函数会向系统管理模式内存(SMRAM)执行任意写入,可能导致权限提升至系统管理模式(SMM),进而造成固件级持久化攻击。

技嘉的主板通常是采用第三方比如(AMI)的固件经过完善而来,AMI表示这些漏洞在之前已得到解决,现在在技嘉主板固件中重新出现,其主要责任并不在于AMI。

另外,需要强调指出的是,作为负责任的第三方安全及研究机构,通常不会在发现漏洞的第一时间立即向外公布,而是会首先提交给相关安全机构和涉事厂商,等漏洞正式修复之后才会对外公布。

据悉,技嘉方面已于6月12日确认了这些安全漏洞,随后发布了固件更新,“部分”修复了这些安全漏洞。之所以称之为“部分修复”,是因为某些存在安全漏洞的主板已经超过了生命周期,不会提供修复。

在这种情况下,广大技嘉主板用户需要访问技嘉官网,以确定自己的主板是否受到影响,三需要更新固件。Binarly声称,存在以上安全漏洞受影响的型号至少有上百款。